安全公司 iVerify 近日披露,一套名为 ZeroDayRAT 的新型移动端间谍软件平台正在暗网和聊天平台上扩散,能够在成功感染后几乎完全接管受害者的智能手机,包括最新版本的 iOS 和 Android 系统。 研究人员指出,它提供的监控和控制能力,过去通常只有具备国家级资源的攻击者才能实现,如今只要“付得起钱”就可以买到这种工具。

iVerify 表示,他们是在 2026 年 2 月 2 日左右首次在 Telegram 上发现 ZeroDayRAT 的踪迹,开发者通过该平台推销这款恶意软件,并将其包装成一项“成熟的商业服务”。 相关宣传不仅包括客户支持和定期更新,还提供用于远程操控被感染设备的 Web 控制面板,进一步降低了普通网络犯罪分子发起高级攻击的门槛。

根据披露信息,ZeroDayRAT 主要通过短信钓鱼(smishing)活动进行传播,攻击者向目标发送包含恶意链接的短信,链接伪装成指向合法应用的下载地址。 一旦受害者下载安装,隐藏在应用中的间谍模块便会在后台静默运行。除了短信,攻击者还可能通过钓鱼邮件、第三方伪造应用商店,甚至 WhatsApp、Telegram 等聊天平台分享的链接来分发相同的恶意载荷。

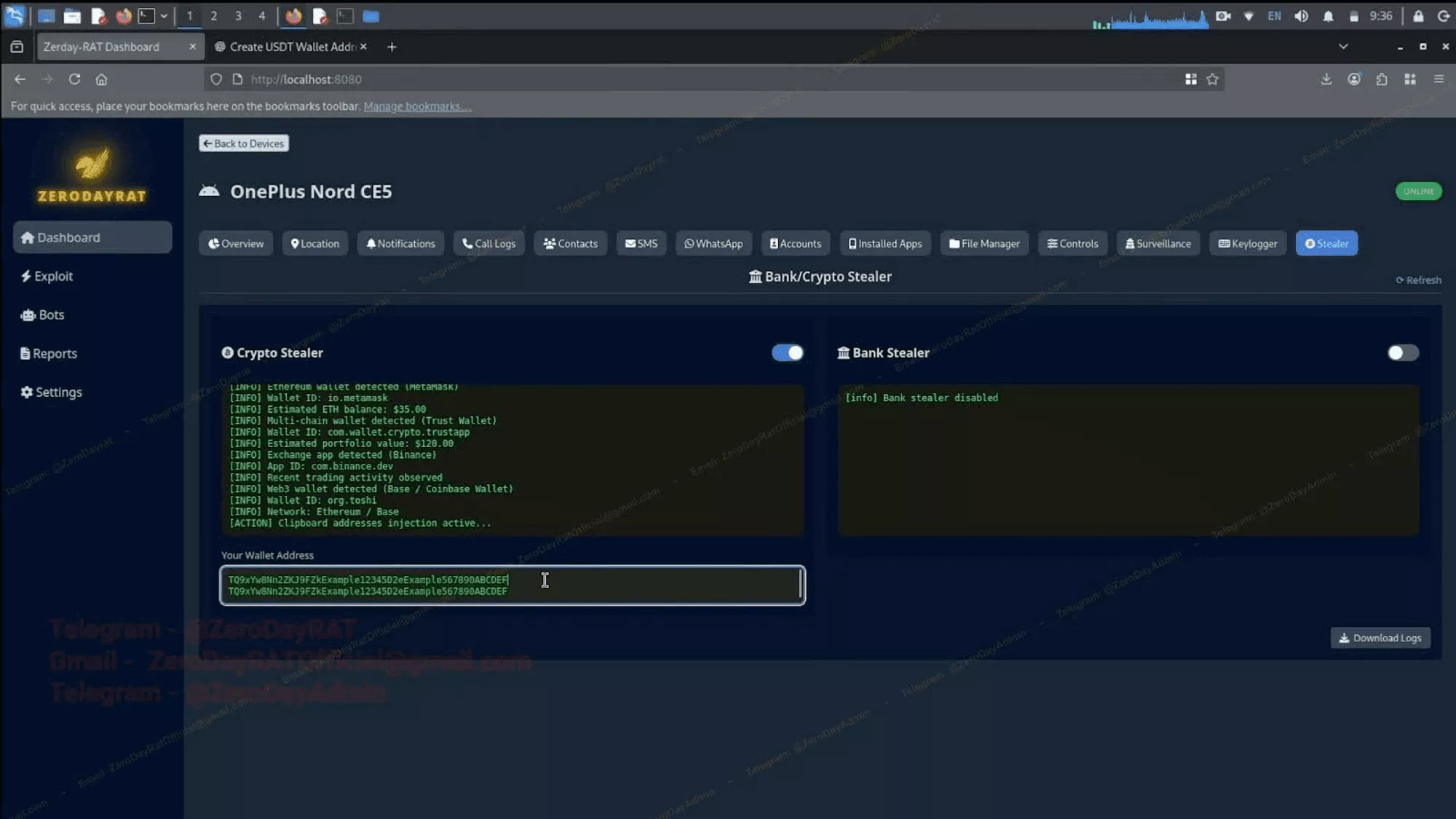

在设备被攻陷后,攻击者可以登录一个多标签页的远程控制面板,对目标手机进行分门别类的监视与操控。 其中的“概览”页面会展示设备型号、操作系统版本、电池状态、所在国家、SIM 卡及运营商信息、应用使用情况等基本数据,为后续更精准的攻击提供情报基础。

更具威胁的是,该平台的其他页面可以访问大量敏感信息,包括来自银行、运营商及个人联系人的短信内容,甚至利用系统通知拦截机制,捕获 WhatsApp 消息、YouTube 通知、系统提示以及几乎所有在设备上弹出的通知。 通过“位置”标签页,攻击者能够调用 GPS 数据,对受害者在全球范围内的地理位置进行实时跟踪,全面掌握其行动轨迹。

ZeroDayRAT 还提供“账户”页面,用于集中展示受感染设备上关联的用户名和邮箱地址,包括 Google、Facebook、Amazon 等服务账户信息。 与此同时,恶意软件会持续监控 SMS 短信内容,从而窃取一次性密码、短信验证码以及基于短信的两步验证代码,为入侵网银、社交账号和其他敏感服务创造条件。

在最具侵入性的层面上,ZeroDayRAT 集成了实时监控和键盘记录功能,可在后台开启摄像头、麦克风和屏幕录制,对用户的现实环境和设备操作进行全面窥探。 iVerify 指出,其键盘记录模块可以截获用户在屏幕上的每一次点击和输入,并实时显示当前屏幕画面,使攻击者得以精准获取密码、聊天内容以及任何输入的数据。 此外,该工具箱还特别针对移动支付服务、银行应用和加密货币钱包,目的是窃取数字资产和金融信息。

研究人员多次强调,ZeroDayRAT 所展现出的复杂度和完备度,曾经往往需要国家级力量才能开发,如今却以“商品化”的形式向更广泛的攻击者开放。 对普通个人用户而言,一旦遭到感染,几乎意味着个人隐私的完全崩溃;对企业和机构来说,一部被攻陷的工作手机则可能成为大规模数据外泄行动的突破口和长期潜伏的后门。

iVerify 警告称,在这类威胁不断升级的环境下,移动设备安全不应再被视作附属问题,而必须和传统终端(如笔记本电脑、台式机)以及邮件安全处于同等优先级。 在智能手机深度嵌入日常生活、工作和金融活动的今天,这类商业化间谍软件平台的出现,进一步放大了网络犯罪的破坏力,也凸显出用户和组织在安全意识与防护投入上的迫切需求。